Điều đầu tiên mình muốn nói trước khi vào bài là ... Thằng cha nào vẽ cái hình này xấu kinh điển =.=!.

(Press Ctrl + F and search Step, or scroll down to bottom to view tutorial in english)

Rồi, khỏi cần giới thiệu, người nào mò vào đọc bài này thì chắc cũng đang đau đầu vì cái con dở hơi này. mình sẽ không dài dòng mà vào thẳng vấn đề luôn như sau.

Chuẩn bị: Hirent boot hoặc mini windows hoặc ubuntu hay bất cứ thứ gì có thể mở máy được mà không dùng tới windows trên ổ cứng của bạn. Trong trường hợp này mình dùng Hirent boot để chạy mini XP. Ai chưa biết có thể xem hướng dẫn tạo usb boot hirent boot ở đây. Download hirent boot ở đây và ultra iso ở đây.

Lưu ý: con virus này một khi đã dính thì khó có thể gỡ nó bằng tay ngay trên win vì hiện nay nó tự update version mới và giả mạo rất giống các process của win và cực kỳ khó kiếm được hết các process của nó nên bạn đừng mất thời gian ngồi mở taskmanager kill process nó làm gì cho mệt.

Bước 1: Khởi động lại máy tính và cho mở bằng Hirent boot. mở mini windows lên. ở đây, chọn mini XP hay mini win 7 đều được

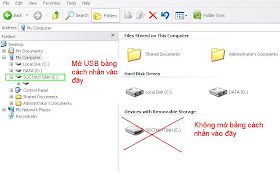

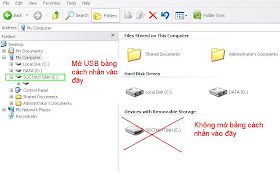

Bước 2: Mở my computer ra, bấm vào từng ổ đĩa trên explorer tree để mở ổ đĩa. (không được mở bằng cách click trực tiếp vào biểu tượng ổ đĩa trong my computer). Xem hình sau:

Mở Lần lướt tất cả các ổ đĩa có trong máy, kể cả usb, tìm và xóa tất cả các file "Autorun.inf" và "Ms-Dos.com" trong từng ổ đĩa.

Bước 3: Bây giờ mở ổ đĩa C, tìm và xóa hết các file và folder sau:

Mở Lần lướt tất cả các ổ đĩa có trong máy, kể cả usb, tìm và xóa tất cả các file "Autorun.inf" và "Ms-Dos.com" trong từng ổ đĩa.

Bước 3: Bây giờ mở ổ đĩa C, tìm và xóa hết các file và folder sau:

- C:\Windows\System32\Regedit.exe (File có biểu tượng hình thư mục màu vàng nha)

- C:\Windows\System32\dllcache (Xóa nguyên thư mục này luôn)

- C:\Windows\pchealth (Xóa nguyên thư mục này luôn)

- c:\windows\remoteabc.exe

- c:\windows\system32\cdcd.sys

- c:\Windows\Fonts\wav.wav

Bước 4: Mở C:\Windows\Cursors\ tìm file Boom.vbs, click chuột phải và chọn edit. Nội dung nó sẽ tương tự như sau:

dim fs,rgset fs = createobject("scripting.filesystemobject")set rg = createobject("wscript.shell")on error resume nextrg.regwrite "HKCR\.vbs\", "VBSFile"rg.regwrite "HKCU\Control Panel\Desktop\SCRNSaVE.EXE", " C:\WINDOWS\pchealth\helpctr\binaries\HelpHost.com"rg.regwrite "HKCU\Control Panel\Desktop\ScreenSaveTimeOut", "30"rg.regwrite "HKCR\MSCFile\Shell\Open\Command\", "C:\WINDOWS\pchealth\Global.exe"rg.regwrite "HKCR\regfile\Shell\Open\Command\", ... Vân vân và vân vân...

Các bạn coi trong file đó sau đó tìm và xóa tất cả các file có trong các đường dẫn không được để sót file nào. ví dụ như ở file trên thì có các file: Fonts.exe, microsoft.hlp, KEYBOaRD.exe, Global.exe, drivers.cab.exe, rndll32.pif, và nhiều file khác các bạn tự coi trong file boom.vbs. Sau khi xóa xong các file trên, các bạn xóa luôn file boom.vbs.

Bước 5: Bây giờ cơ bản là đã xong. Giờ mở Registry Editor PE hoặc chương trình chỉnh sửa Regedit tương tự có thể chỉnh registry của win mà bạn đang dùng (Của win bị virus chứ không phải chỉnh registry của mini win đâu nhá). xóa tất cả các key có giá trị trỏ về file virus mà bạn vừa xóa lúc trước. cụ thể có thể như sau:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\

RunOnce

(Default) = "C:\WINDOWS\system32\dllcache\Default.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Policies\Explorer\Run

sys = "C:\WINDOWS\Fonts\Fonts.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Run

(Default) = "C:\WINDOWS\system\KEYBOARD.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

RunOnce

(Default) = "C:\WINDOWS\system32\dllcache\Default.exe"It employs registry shell spawning so that it executes when files of certain types are run. It does this by creating the following registry entry(ies):HKEY_CLASSES_ROOT\MSCFile\Shell\Open\Command

(Default) = "C:\WINDOWS\Fonts\Fonts.exe"HKEY_CLASSES_ROOT\regfile\shell\open\command

(Default) = "regedit.exe %1 C:\WINDOWS\pchealth\Global.exe"It enables its automatic execution whenever a certain application is run. It does this by creating the following registry entries:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\auto.exe

Debugger = "C:\WINDOWS\system32\drivers\drivers.cab.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\autorun.exe

Debugger = "C:\WINDOWS\system32\drivers\drivers.cab.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\autoruns.exe

Debugger = "C:\WINDOWS\system32\drivers\drivers.cab.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\boot.exe

Debugger = "C:\WINDOWS\Fonts\fonts.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\ctfmon.exe

Debugger = "C:\WINDOWS\Fonts\Fonts.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\msconfig.exe

Debugger = "C:\WINDOWS\Media\rndll32.pif"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\procexp.exe

Debugger = "C:\WINDOWS\pchealth\helpctr\binaries\HelpHost.com"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\taskmgr.exe

Debugger = "C:\WINDOWS\Fonts\tskmgr.exe"

Và

HKEY_CLASSES_ROOT\comfile

NeverShowExt = "1"HKEY_CLASSES_ROOT\exefile

NeverShowExt = "1"HKEY_CURRENT_USER\Control Panel\Desktop

SCRNSAVE.EXE = "C:\WINDOWS\pchealth\helpctr\binaries\HelpHost.com"HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\

System\Scripts\Logoff\0\0

Script = "C:\WINDOWS\Cursors\Boom.vbs"HKEY_CURRENT_USER\Software\VB and VBA Program Settings\trial version\trial

date1 = "{Malware's execution date}"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

policies\system

DisableStatusMessages = "1"It modifies the following registry key(s)/entry(ies) as part of its installation routine:HKEY_CURRENT_USER\Control Panel\Desktop

AutoEndTasks = "1"(Note: The default value data for the said registry entry is 0.)HKEY_CURRENT_USER\Control Panel\Desktop

ScreenSaveTimeOut = "30"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\

Explorer\Advanced

ShowSuperHidden = "0"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden

ValueName = "ShowSuperHiden"

Vậy là đã xong, giờ có thể mở lại win bình thường. Lưu ý, hướng dẫn này có tác dụng cho phiên bản virus có dung lượng là 244kb, virus này có khả năng update và thay đổi liên tục. nếu làm đúng như hưỡng dẫn mà vẫn còn thấy nó chạy có nghĩa là nó đã được update lên phiên bản mới. khi ấy sẽ phải dùng cách khác để diệt nó.

Thêm: Theo như kinh nghiệm của mình thì mình đã gặp con virus này 3 lần. và đã chứng kiến 3 phiên bản khác nhau của nó. ở phiên bản đầu tiên nó có dung lượng là 203Kb, phiên bản 2 là 234kb, và phiên bản mình đang hướng dẫn đây có dung lượng 244kb. dung lượng này đúng với tất cả các file mà nó tạo ra mà mình nêu ở trên.

--------------------------------------------------------------------------

Hi everyone, today i'll show you how to remove virus "This computer is being attacked".

My english is not well, so i won't talk to much. it simple in 5 step bellow:

Step 1: Start your computer in mini windows. (if you don't know how to, you can see tutorial to make a hierent boot usb here, download hirent boot 15.2 added menu here, download Ultra ISO here. see how to start in mini windows here)

--------------------------------------------------------------------------

Hi everyone, today i'll show you how to remove virus "This computer is being attacked".

My english is not well, so i won't talk to much. it simple in 5 step bellow:

Step 1: Start your computer in mini windows. (if you don't know how to, you can see tutorial to make a hierent boot usb here, download hirent boot 15.2 added menu here, download Ultra ISO here. see how to start in mini windows here)

Step 2: Open all disk in your computer by Windows Explorer (open by explorer tree, do not click in disk icon, see picture in "Bước 2").

So, now find and delete all file name "Autorun.inf and MS-DOS.com" in all disk (include usb and hard disk).

Step 3: Open drive C, search and delete all these files:

- C:\Windows\System32\Regedit.exe (Delete file with yellow icon like folder's icon)

- C:\Windows\System32\dllcache (Delete both dllcache folder)

- C:\Windows\pchealth (Delete both pchealth folder)

- c:\windows\remoteabc.exe

- c:\windows\system32\cdcd.sys

- c:\Windows\Fonts\wav.wav

Step 4: Now, you can open C:\Windows\Cursors, right click in file Boom.vbs and choose edit. now you can see it look like this:

dim fs,rgset fs = createobject("scripting.filesystemobject")set rg = createobject("wscript.shell")on error resume nextrg.regwrite "HKCR\.vbs\", "VBSFile"rg.regwrite "HKCU\Control Panel\Desktop\SCRNSaVE.EXE", " C:\WINDOWS\pchealth\helpctr\binaries\HelpHost.com"rg.regwrite "HKCU\Control Panel\Desktop\ScreenSaveTimeOut", "30"rg.regwrite "HKCR\MSCFile\Shell\Open\Command\", "C:\WINDOWS\pchealth\Global.exe"rg.regwrite "HKCR\regfile\Shell\Open\Command\", ... etc..

Now find all delete all files that listed in this file. exam, in this case i had found: Fonts.exe, microsoft.hlp, KEYBOaRD.exe, Global.exe, drivers.cab.exe, rndll32.pif, .. etc..

if done, delete Boom.vbs.

Step 5: Open Registry Editor PE or some program has same features. this program can help you edit the registry keys of current windows (The windows has infected virus, not mini windows).

Find and delete all keys that related with files you has delete before. example:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\

RunOnce

(Default) = "C:\WINDOWS\system32\dllcache\Default.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Policies\Explorer\Run

sys = "C:\WINDOWS\Fonts\Fonts.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Run

(Default) = "C:\WINDOWS\system\KEYBOARD.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

RunOnce

(Default) = "C:\WINDOWS\system32\dllcache\Default.exe"It employs registry shell spawning so that it executes when files of certain types are run. It does this by creating the following registry entry(ies):HKEY_CLASSES_ROOT\MSCFile\Shell\Open\Command

(Default) = "C:\WINDOWS\Fonts\Fonts.exe"HKEY_CLASSES_ROOT\regfile\shell\open\command

(Default) = "regedit.exe %1 C:\WINDOWS\pchealth\Global.exe"It enables its automatic execution whenever a certain application is run. It does this by creating the following registry entries:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\auto.exe

Debugger = "C:\WINDOWS\system32\drivers\drivers.cab.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\autorun.exe

Debugger = "C:\WINDOWS\system32\drivers\drivers.cab.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\autoruns.exe

Debugger = "C:\WINDOWS\system32\drivers\drivers.cab.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\boot.exe

Debugger = "C:\WINDOWS\Fonts\fonts.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\ctfmon.exe

Debugger = "C:\WINDOWS\Fonts\Fonts.exe"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\msconfig.exe

Debugger = "C:\WINDOWS\Media\rndll32.pif"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\procexp.exe

Debugger = "C:\WINDOWS\pchealth\helpctr\binaries\HelpHost.com"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\taskmgr.exe

Debugger = "C:\WINDOWS\Fonts\tskmgr.exe"VàHKEY_CLASSES_ROOT\comfile

NeverShowExt = "1"HKEY_CLASSES_ROOT\exefile

NeverShowExt = "1"HKEY_CURRENT_USER\Control Panel\Desktop

SCRNSAVE.EXE = "C:\WINDOWS\pchealth\helpctr\binaries\HelpHost.com"HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\

System\Scripts\Logoff\0\0

Script = "C:\WINDOWS\Cursors\Boom.vbs"HKEY_CURRENT_USER\Software\VB and VBA Program Settings\trial version\trial

date1 = "{Malware's execution date}"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

policies\system

DisableStatusMessages = "1"It modifies the following registry key(s)/entry(ies) as part of its installation routine:HKEY_CURRENT_USER\Control Panel\Desktop

AutoEndTasks = "1"(Note: The default value data for the said registry entry is 0.)HKEY_CURRENT_USER\Control Panel\Desktop

ScreenSaveTimeOut = "30"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\

Explorer\Advanced

ShowSuperHidden = "0"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden

ValueName = "ShowSuperHiden"

Now, you can restart your computer and enjoy.

Notice: this toturial only effect with this virus in version 244kb. I have seen 3 version of this virus (version 1: 203kb, v2: 234kb, v3: 244kb). all file you delete before has same size. this virus can update it self.

cho mình hỏi nếu thay luôn ổ hdd đang dùng bằng 1 ssd cài lại win vào ssd đó thì virus có còn trong máy không nếu mình dùng lạ ổ hdd bị nhiễm ấy mà chỉ để lưu trữ không cài win hay bất cứ úng dụng nào thì có bị sao không? Mong bạn giúp đỡ

ReplyDelete